8

13

2025

ArubaのAPを用いて認証VLANを実装してみる#5(APをRADIUSサーバと連携させる)

『ArubaのAPを用いて認証VLANを実装してみる』 インデクス

- ・#1 Instant Onの概要

- ・#2 RADIUSサーバとの連携

- ・#3 自己認証証明書の設定

- ・#4 EAP-PEAPによる認証

- ・#5 APをRADIUSサーバと連携させる

- ・#6 認証VLANの実装

- ・#7 LDAPとの連携

Aruba APをRADIUS認証サーバと連携させる

RADIUSサーバがEAP-PEAP認証を受け付けるようになったところで、ネットワークオーセンティケータとなるAruba APをRADIUSサーバと連携させ、802.1x認証(EAP-PEAP)でPCなどのクライアントデバイスを接続させて見ることにする.

今回設定するArubaのAPの設定については、『ArubaのAPを用いて認証VLANを実装してみる#1(Instant Onの概要)』を参照して欲しい.

STEP 1: Network(SSID)の作成

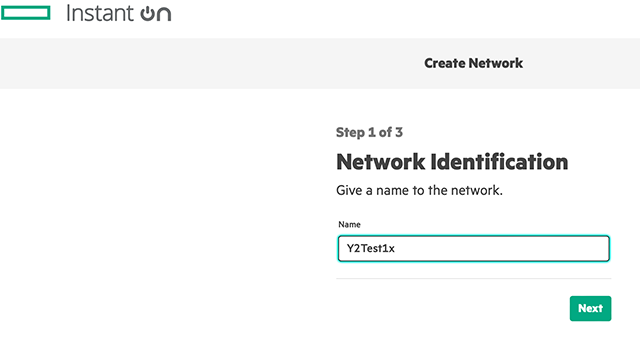

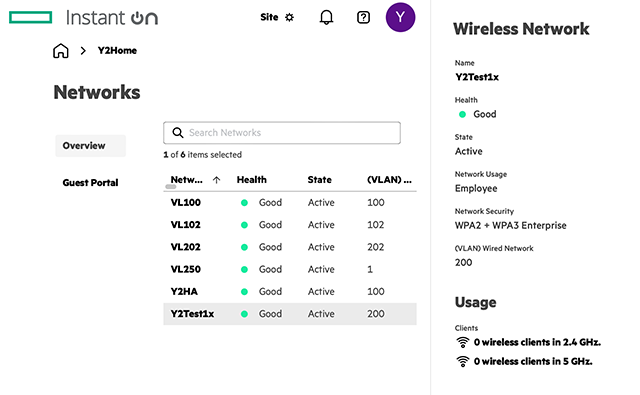

Aruba Instant ON の管理コンソールにログインし、”Networks” 管理画面でRADIUS接続テスト用の新しいNetwokを作成する.とりあえず今回は “Y2Test1x” という名前で作成する.この名前が実際にAPから送出されるSSIDとなる.

“Networks”の管理画面からテスト用の新しいNetwork “Y2Test1x” を作成する

STEP 2: 802.1x認証関連の設定

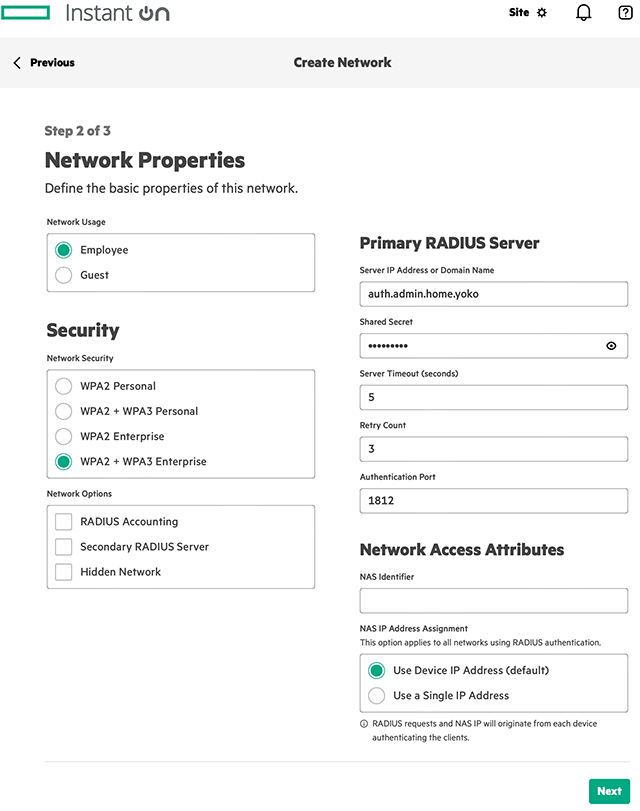

無線LANのセキュリティー方式やRADIUSサーバに関する設定を行う

“Network Usage” は “Employee” 、”Security” は “WPA2 Enterprise” または “WPA2 + WPA3 Enterprise” を選択する.

RADIUSサーバは実運用環境では2台体制とするのが望ましいが、今回はテスト環境なので1台だけのRADIUSサーバ環境とする.RADIUSサーバのFQDN(またはIPアドレス)と “/etc/raddb/clients.conf” に記載した共有鍵(Shared Secret)を設定する.”Authentication Port”はデフォルトの1812番ポートを使用する.

オプションのチェック項目として、”RADIUS Accounting”、”Secondary RADIUS Server”、”Hidden Network” があるが、今回は全てチェックを外しておく.

“NAS Identifier” は空欄、”Use Devices IP Address(default)” はデフォルトのままで構わない.

STEP 3: IPアドレス割り当て方式、VLANの設定

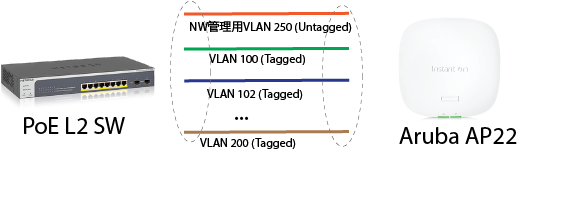

今回のテスト環境のネットワーク環境は一般的な家庭のネットワーク構成からは大きく逸脱しており、複数のVLANセグメントに分かれた複雑なネットワーク構成になっている.ArubaのAPが接続されているPoEスイッチ側のポートには複数の802.1qのTag VLANが重累されており、一つのAruba AP上で複数のVLANセグメントを同時に取り扱っている.

Aruba AP22 にはTagVLANで複数のVLANセグメントが重累されている

Network名 “VL250″ (SSID) に接続されたクライアントは(デフォルトVLAN ID: 1)となるので、PoEスイッチ側のポートとの通信は Untagged(タグなし)で行われる.Networks名 “VL100″ に接続されたクライアントは(VLAN ID: 100)のタグ付きでPoEスイッチ側のポートとの間で通信が行われる.

尚、Aruba APではAruba Instant ON クラウドサービスとの通信やRADIUSサーバとの通信などは、デフォルトVLAN(ID:1) を介して行われる模様で、Untagged(タグなし)で外部と通信出来る状態にしておく必要がある.”VL250″はネットワーク管理用に設けたVLANで、Aruba APはUntaggedでこのVLANセグメントと接続されている.

VLANを用いたネットワークの構築を行った経験が無いと、この辺の仕組みを理解することは難しいかもしれないが、会社や組織などでネットワークの構築や運用に携わる場合は、Tag VLANに関する知識は避けては通れない必須項目だ.

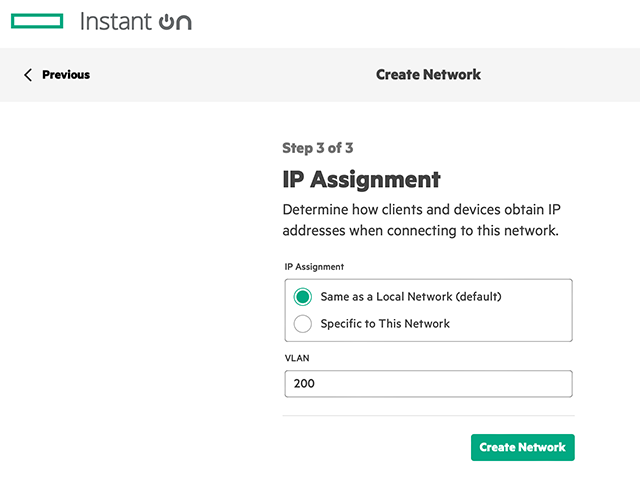

今回作成する Network “Y2Test1x” には VLAN(ID:200) を割り当てることにする.サプリカントに割り当てられるIPアドレスやDNSなどの情報はVLAN200のネットワークセグメントに配置されている既設のDHCPサーバから割り当てられることになる.

今回は “Y2Test1x” に VLAN200 のセグメントを割り当てている

Network名(SSID)毎に別々なVLANをアサインすることが可能

Network名(SSID)毎に別々なVLANをアサインすることが可能

Mac OS で接続してみる

Wireleaa

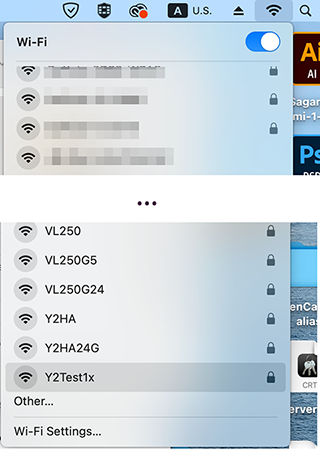

今回作成したEAP-PEAP認証に対応した無線LANネットワーク(SSID: “Y2Test1x”)が Wireless APのSSID一覧に現れるので、それを選択すると

“Y2Test1x”が無線LANのAP一覧に現れるのでこのSSIDに切り替える

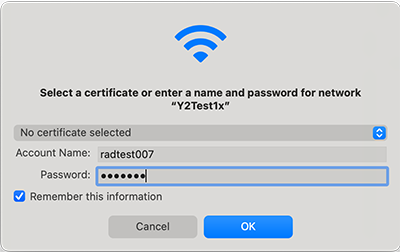

テストアカウントのユーザ名 “radtest007″とパスワードでユーザ認証を行う

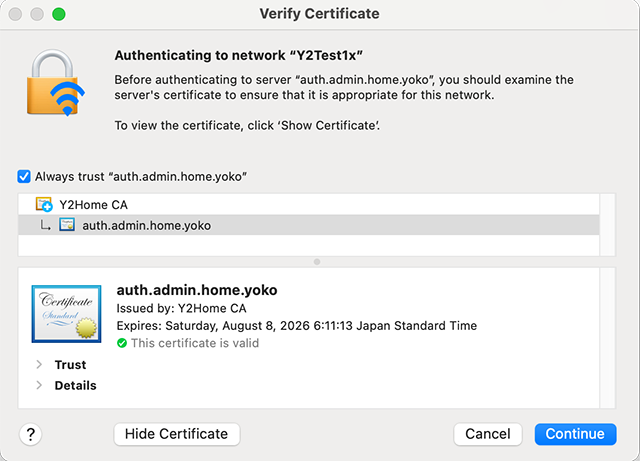

“Y2Test1x”に接続するにあたり、Mac OSが提示されたRADIUSサーバの証明書(今回は”auth.admin.home.yoko”というFQDNの名前で証明書を作成してある)を受け入れるかどうか確認を求めるダイアログが表示される.勿論、このサーバ証明書は自分で作成した信頼できる正しい証明書なので、そのまま受け入れる.

RADIUSサーバの証明書を受け入れるかどうかの確認ダイアログが表示される (“ShowCertificates”で詳細を表示)

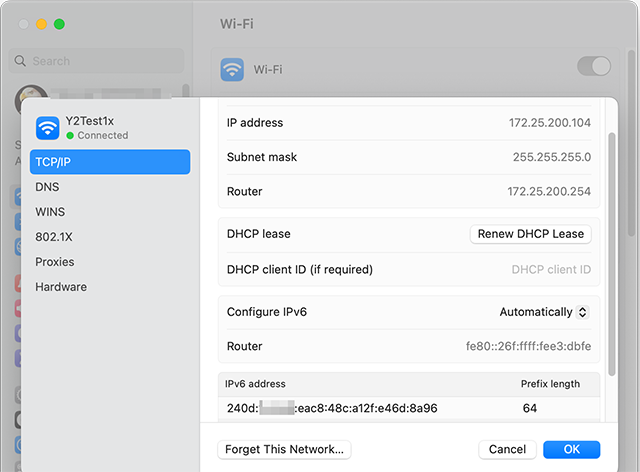

“System Setting” で無線LANの接続状況を確認する

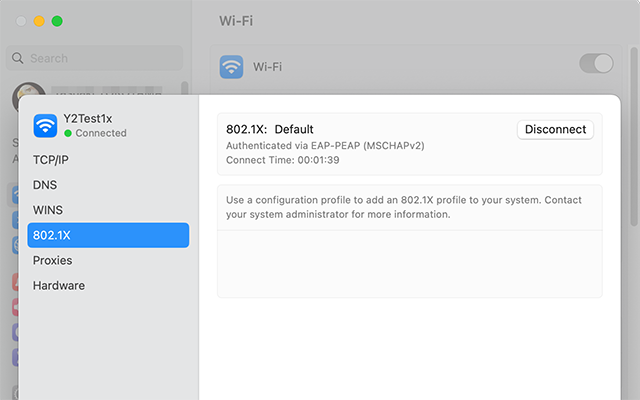

802.1x の接続状況を確認

IDとパスワードによるユーザの認証が通ると、無事VLAN200のネットワークセグメントに接続され、LANのDHCPサーバからIPアドレスやルータ、DNSサーバなどの情報が割り当てられていることが確認できるだろう.(勿論DHCPサーバを使わずに手動の固定IPで接続することも可能だ)

802.1xの項目を開くと、EAP-PEAP(MSCHAPv2)で認証された比較的セキュアなネットワーク接続が行われていることが確認出来るだろう.

無線LANの接続方法をEAP-PEAP(MSCHAPv2)に変更するのはそれなりのNW環境を整えなければならないので一般家庭ではかなり敷居が高いが、企業や組織などではセキュアなネットワーク接続は必須なので、IT管理者(所謂一人情シス)の皆さんは是非とも802.1x認証の導入に挑戦してみて欲しい.