7

09

2025

ホスティング環境をWebARENA Indigoへ変更

ホスティング環境を ConoHa VPS から WebARENA Indigo VPS へ変更した

このサイトはここ数年間ConoHa VPSで運用してきたが、サービス利用期間(まとめとくサービス)が8月上旬で切れることから、別なVPSサービスへ移行することにした.

ConoHa VPSサービスが始まった頃はWebベースの管理コンソールのレスポンスもそれ程遅くはなく、GUIによる管理機能も豊富で、値段の割にはかなり先進的なVPS環境だと言えるだろう.

ConoHa VPSのインフラ基盤がV3に変わってからは、管理コンソールのレスポンスが極端に悪化してしまい、管理コンソール上で何か操作をする度に、反応が帰ってくるまで何秒も待たされるようになってしまった.

VPSの管理機能が豊富なことについては他の国産VPSと比較してダントツに優秀なのだが、管理コンソールのレスポンスの遅さにこれ以上耐えきれなくなったというのが本当の所だ.

管理コンソールのレスポンスについては多少改善されてはいるようだが、抜本的な改善を行うというような姿勢は全く感じられない.少なくともConoHa VPSサービスではユーザのエクスペリエンス向上に取り組む(コストを掛ける)という視点はないのだろう.

管理コンソールの問題以外にも、VPS仮想環境の性能が以前よりも低下しつつあると感じられる.きちんとした定量的な測定を行ったわけではないが、仮想基盤がV3に切り替わった当初に作ったVPSインスタンスと最近新しく作成したVPSインスタンスとでは、明らかに基本性能に違いが見られる.

見かけ上のVPSの基本スペックは同じなのだが、最近作成したVPSインスタンスの方が性能が劣っている傾向が見られる.恐らく仮想基盤の物理的なスペックや性能をコストダウンのために下げている、あるいはキャパシティーに見合ったインフラの増強が行われていないのではないかと思われる.(単なる推測)

このサイトは単純なLAMP環境で構築されているので、他のVPSへの移行は簡単(HTMLコンテンツとSQLデータのコピーだけで済んでしまう)なので、さくらインターネットやエックスサーバーなど何処へでも移設することは簡単だ.

今回、移行先としてNTTPCが運用しているWebARENA Indigoを選んだ一番の理由は、コストパフォーマンスが良さそうだったからだ.国産のVPSの料金はドングリの背くらべで、サーバのスペックや性能も大体似通っているが、WebARENA Indigoは月額上限が設定された時間課金で利用できるので、テスト的に利用してみるには打って付けの環境だった.(ConoHa VPSの場合、まとめとくサービスを使って予め利用期間を定めた上で料金前払いを行わないともの凄く割高なサービスとなってしまう)

WebArena Indigoの管理コンソールはとてもシンプル

今回ConoHa VPSから移行するに当たって管理・運用機能で一番問題となったのが、仮想基盤側でのファイアウォール機能の違いだった.ConoHa VPSでは仮想基盤側のファイアウォールはIPv4/IPv6に対応しているが、IndigoのファイアウォールはIPv4だけにしか対応していなかったことだ.

インターネットトラフィックのうち、IPv6の割合が50%を超えている( 『ついに国内のIPv6利用率が50%超え、IPv4のままでは何がまずい?』日経XTECH )状況で、日本の大部分のVPSプロバイダが未だにIPv6に対応できていないという情けない状況が続いている.

WebARENA Indigoでは、提供されるVPSのインスタンスはIPv4/IPv6のデュアルスタック環境となっている(初期状態ではIPv4だけが有効な状態)が、仮想基盤側のファイアウォールではIPv4の設定しかできないという残念な仕様だ.

多くの場合、本番用の環境と開発・テスト用の環境とでは外部との通信環境の設定や条件を変える必要があるが、仮想基盤側のファイアウォールが使えない場合は、全ての通信環境の設定や条件をVPSのOS側のファイアウォール環境(iptablesやnftablesなど)で細かく設定しなければならない.

OS側のファイアウォール環境を設定した経験があればお分かりだろうが、これは大変面倒な作業で、設定ミスが発生し易いので、とても神経を使う面倒な作業だ.OS側のファイアウォール環境は一度設定すれば後は殆ど弄りたくないというのが本音だろう.

私の場合は、仮想基盤側のファイアウォールのルールセットとして本番用のルールセットと開発・テスト用のルールセットを複数用意して、仮想基盤側で簡単に設定を切り替えるという運用をしている.開発・テスト用のルールセットでは、自宅や限られた環境からのアクセスしか出来ないようにしてある.

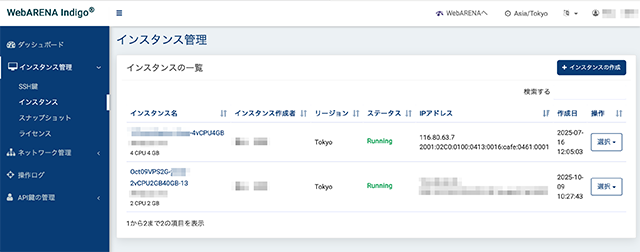

インスタンスの管理画面

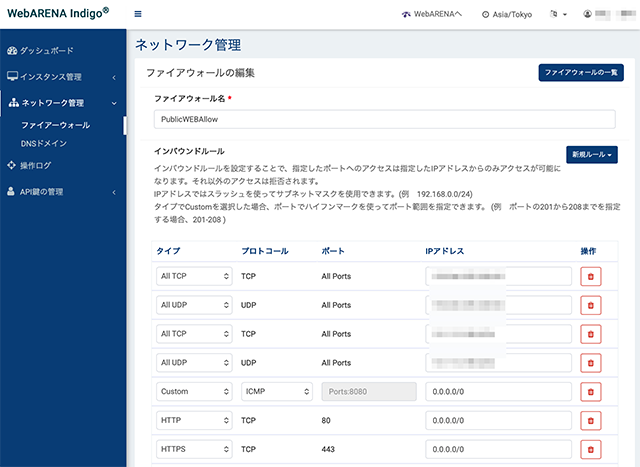

IPv4用のネットワークフィルタリングルールセットを複数登録しておくことが可能

FWルールの登録は簡単なルールの登録しかできないので、高度なフィルタリングは不可能

Indigoでの仮想基盤側のファイアウォール機能はあまりにも貧弱で、各ルールの優先順位なども自由に変更できないので殆ど使い物にならないが、HTTP/HTTPSだけを一般公開し、SSH等の接続は特定のIPアドレスだけに許可するというような簡単の内容であれば容易に設定可能なので、それなりに使い道はありそうだ.

Indigoでは仮想基盤側のファイアウォールはIPv4のみなので、OS側でIPv6を有効にした場合、IPv6用のファイアウォールをOS側で実装しなければならない.今回は、IPv6用のファイアウォールとして nftables を利用してみることにした.nftablesは以前のiptablesよりは大分ましになったが、これを使いこなすにはかなりの慣れと修練が必要であることは確かだ.

今回は、nftablesの設定については触れないが、nftablesに関する知見が得られたらnftablesの設定例を紹介する予定だ.

WebARENA Indigo の状況.【2026年1月】

このブログのホスティング環境を2025年の夏にWebARENA Indigo に移行して半年以上経過したが、ここのところ仮想サーバの性能低下をかなり感じるようになってきた.仮想サーバを作り直したりしてみたが、結果は変わらなかったので仮想サーバ側の問題ではなくて、仮想基盤そのものに原因があるようだ.

WebARENA Indigoでは仮想基盤の構成がどの様になっているのかは全く情報がないが、恐らく同じ仮想基盤を共有している別なユーザが不適切な仮想サーバの使い方をしている(大量のトラフィックを流していたり、CPUをフル稼働させているなど)で、当方の仮想サーバがその影響を大きく受けて性能低下しているのではないかと考えている.

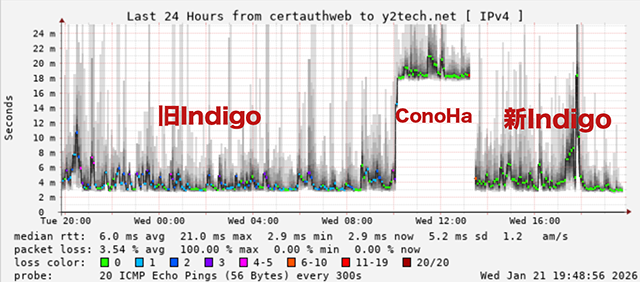

とりあえず、現在契約しているIndigoサービスを一旦解約して、現在割り当てられている仮想基盤をリリースし、新たに別なIndigoサービスを契約し直すことにした.この作業を行うことで、別な仮想基盤が割り当てられる筈なので、少しは状況が改善されるのではないかと考えた.

現在利用しているIndigoサービスを解約することになるので、一旦現在のWEBサーバをConoHa VPS上に移行した上で、新しいIndogoサービス上に新たにWEBサーバを立て、再度ConoHa VPSから新Indogo環境へWEBサーバを戻すことにした.

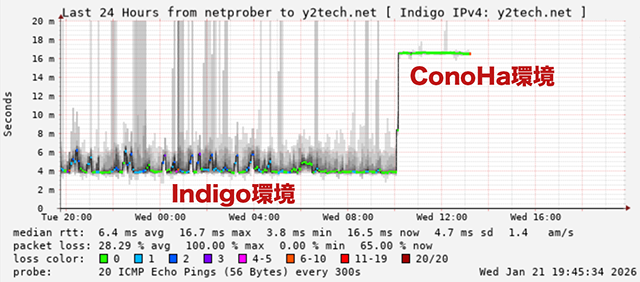

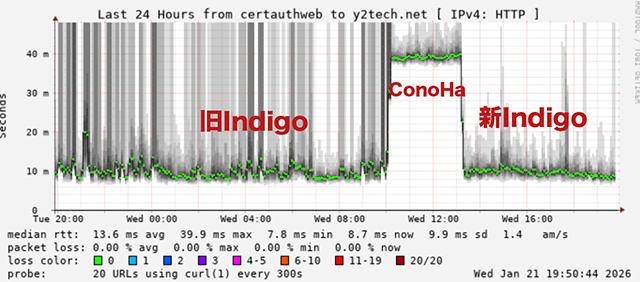

ConoHa VPSはネットワークのレスポンスが異常に遅かった

ほぼ同じスペックのConoHa VPSサーバに移行して、pingレスポンスとHTTPのレスポンスを経過観察してみて驚いたのは、ConoHa VPSのネットワーク環境が異常に遅かったことだ.我が家のNUROやv6プラスネットワークからのpingレスポンスはIndigoの場合約5ms程度なのだが、ConoHaではなぜか17〜18msとなっており、東京近郊にあるデータセンターにもかかわらず通常では考えられない位の遅延が発生している.恐らくこの遅延の大部分はConoHa内部のネットワークの構成が適切に設計されていないことに起因するのではないかと思われる.

まるで海外のデータセンターに置かれた仮想サーバインスタンスにアクセスしているような感覚だ.WEBサーバ用途ならまだ何とか耐えられるが、ネットワークの遅延がシビアな用途に使うには致命的な欠陥だ.

WEBサーバをIndogoからConoHaへ移行したらpingレスポンスが大幅に悪化してしまった

新旧Indigo環境でのpingレスポンスの変化

新旧Indogo環境でのHTTPレスポンスの変化

とりあえず新しいIndigo環境へWEBサーバを移行したら、だいぶ状況は改善したようだ.あとは同じ仮想基盤を共有するユーザにアホな使い方をするユーザが現れないことを祈るのみだ...

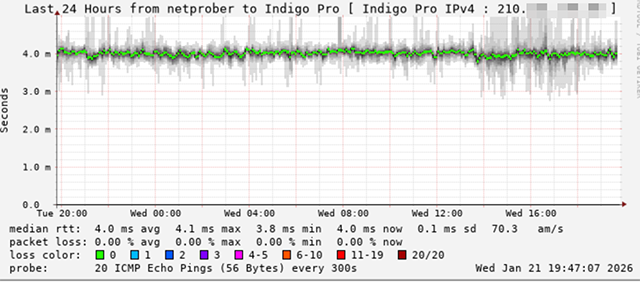

因みに、Indigoの上位サービスである Indigo Pro の方はお値段が高いだけあってSLAが設定されており、仮想基盤側の性能は申し分なさそうだ.但し、IPv6に対応していないのでWEBサービス用に使用するのは現実的ではないのが最大の欠点だ.

Indigo Proサービスのpingレスポンスの様子

ConoHa VPSのネットワークレスポンスが異常に遅いのは何故なのだろう?

ConoHa VPSのインスタンスのネットワークの遅延が異常に大きいが、traceroute でConoHa VPSまでの経路を探っていくと、意外な結果が得られたので少し探ってみようと思う.

ConoHa VPS以外の一般的な国内VPS事業者がホスティングしているインスタンスへのpingレスポンスは、関東エリアのデータセンターであれば、同じ関東圏内からのアクセスであれば 5〜10 ms 以内には収まる筈だ.勿論、データセンターやインターネットプロバイダ間のネットワークトポロジや物理的な位置関係によってこの数値がかなり変動する.

一般的なWEB閲覧程度であれば、ネットワークの遅延が多少大きくてもアクセスしているユーザはそれ程遅延の影響を感じない筈だ.最近はメジャーなWEBサイトはほぼ100%と言ってよいくらい CloudflareやAkamaiなどのCDNサービスを経由しているので、海外のサイトであっても国内のサイトと遜色のない体感速度が得られているのではないかと思う.

日本からアメリカ西海岸のSeattleにあるデータセンターのVPSサーバへのpingレスポンスは大体80〜100ms程度なので、流石にこの程度の遅延が発生すると一般の人でも体感としてWEBページの表示が遅いと感じるだろう.

家庭内に設置している同じLinuxサーバからConoHa VPS、Indigo VPS、Vultr VPS に対して、mtrコマンドを打ってみて途中の経路状況を追ってみた.

--------------------------------------------------------------------------------

[ ConoHa VPS : IPv4 ]

ns7 (172.25.100.7) -> conoha.y2lab.org

Packets Pings

Host Loss% Snt Last Avg Best Wrst StDev

1. gw254.vl100.home.yoko 0.0% 17 0.2 0.2 0.2 0.3 0.0

2. (waiting for reply)

3. fpabcdefg.ap.nuro.jp 0.0% 17 2.7 4.1 2.3 23.2 4.9

4. 92.203.132.106 0.0% 17 2.2 6.5 2.1 26.5 7.5

5. 110.66.181.185 40.0% 16 3.2 3.1 3.0 3.4 0.2

6. 202.213.193.85 0.0% 16 3.8 3.8 3.6 4.0 0.1

7. 120.74.58.43 18.8% 16 5.1 6.0 4.9 7.1 0.7

8. 103.22.201.108 0.0% 16 16.4 5.6 3.5 16.4 3.4

9. 103.22.201.129 0.0% 16 3.8 7.1 3.3 31.7 7.2

10. 162.159.109.31 0.0% 16 3.3 3.3 2.7 3.7 0.2

162.159.109.80

162.159.109.10

162.159.109.84

162.159.109.17

162.159.109.33

162.159.109.83

162.159.109.41

162.159.109.44

11. 162.159.109.84 0.0% 16 3.5 3.5 3.4 3.7 0.1

162.159.109.89

162.159.109.68

162.159.109.80

162.159.109.78

162.159.109.26

162.159.109.58

162.159.109.8

162.159.109.17

12. 162.159.109.90 0.0% 16 3.4 3.4 3.3 3.6 0.1

162.159.109.63

162.159.109.28

162.159.109.83

162.159.109.32

162.159.109.30

162.159.109.71

162.159.109.6

162.159.109.65

13. (waiting for reply)

14. 172.70.165.3 0.0% 16 19.5 19.7 19.3 20.0 0.2

15. 150.95.7.204 0.0% 16 19.6 20.4 19.4 27.6 2.0

16. 150.95.7.139 0.0% 16 25.7 28.7 19.8 109.1 21.5

17. 150.95.7.147 0.0% 16 17.8 17.8 17.6 18.1 0.1

18. conoha.y2lab.org 0.0% 16 19.2 19.1 18.9 19.4 0.1

[ ConoHa VPS : IPv6 ]

ns7 (240d:aa:bbb:ea00:.....) -> conoha.y2lab.org

Packets Pings

Host Loss% Snt Last Avg Best Wrst StDev

1. 240d:aaa:bbb:ea00:fe...:4c5a 0.0% 10 0.4 0.4 0.4 0.4 0.0

2. 240d:10:ffff:11c3::1 0.0% 10 6.9 8.2 2.8 49.3 14.5

3. 240d:10:2:14dd::1 0.0% 10 2.4 5.2 2.1 30.8 9.0

4. 2001:3b8:101:e7:110:66:181:185 0.0% 10 2.9 4.2 2.4 8.0 2.1

5. ote-01.po8.net6.so-net.ne.jp 0.0% 10 3.7 4.4 3.1 13.9 3.3

6. 2001:de8:8::7506:1 0.0% 10 3.9 4.1 3.8 4.4 0.2

7. 2400:8500:1000:f005::2 0.0% 10 16.8 16.8 16.6 16.9 0.1

8. 2400:8500:7200:f01e::2 0.0% 10 17.9 22.7 17.7 62.3 14.0

9. 2400:8500:7200:f022::2 0.0% 9 17.5 17.5 17.3 17.9 0.2

10. conoha.y2lab.org 0.0% 9 16.4 16.3 16.2 16.4 0.1

--------------------------------------------------------------------------------

[ Indigo VPS : IPv4 ]

ns7 (172.25.100.7) -> indigo.y2lab.org

Packets Pings

Host Loss% Snt Last Avg Best Wrst StDev

1. gw254.vl100.home.yoko 0.0% 11 0.2 0.2 0.2 0.2 0.0

2. (waiting for reply)

3. fpabcdefg.ap.nuro.jp 0.0% 10 6.2 3.8 2.8 6.2 0.9

4. 92.203.132.106 0.0% 10 2.5 2.5 2.3 2.9 0.2

5. 110.66.181.185 10.0% 10 10.4 4.2 3.0 10.4 2.4

6. ote-gw11Po7.net.so-net.ne.jp 0.0% 10 4.0 5.0 3.5 9.5 2.1

7. 210.171.224.38 0.0% 10 3.3 3.4 3.2 3.6 0.1

8. tky-kc-acr02.sphere.ad.jp 0.0% 10 4.0 3.9 3.7 4.0 0.1

9. p216.kcd-arena-gw16.sphere.ad.jp 0.0% 10 3.4 5.6 3.2 25.8 7.1

10. 210.136.99.114 0.0% 10 3.1 3.2 3.1 3.4 0.1

11. 116-80-92-14.indigo.static.arena. 0.0% 10 3.8 3.8 3.4 4.1 0.2

[ Indigo VPS : IPv6 ]

ns7 (240d:aa:bbb:ea00:.....) -> indigo.y2lab.org

Packets Pings

Host Loss% Snt Last Avg Best Wrst StDev

1. 240d:aa:bbb:ea00:fe...:4c5a 0.0% 9 0.3 0.4 0.3 0.4 0.0

2. 240d:10:ffff:11c3::1 0.0% 9 14.5 5.9 2.7 15.9 5.4

3. 240d:10:2:14dd::1 0.0% 9 2.3 2.4 2.3 2.5 0.1

4. 2001:3b8:101:e7:110:66:181:185 0.0% 9 3.0 5.3 3.0 19.2 5.4

5. 2001:3b8:101:21:202:213:193:90 0.0% 9 3.4 4.0 3.2 8.8 1.8

6. 2001:de8:5::2514:1 0.0% 9 3.3 3.3 3.2 3.6 0.1

7. ..v6.tky-kc-acr01.sphere.ad.jp 0.0% 9 4.0 3.9 3.8 4.0 0.1

8. ..v6.kcd-arena-gw15.sphere.ad.jp 0.0% 9 4.0 3.8 2.8 4.3 0.4

9. 2001:2c0:100:416:18::2 0.0% 9 3.8 3.6 3.5 3.8 0.1

10. 2001-02c0...-01f3-0001.indigo.. 0.0% 9 4.2 4.0 3.9 4.2 0.1

--------------------------------------------------------------------------------

[ Vultr VPS (Tokyo) : IPv4 ]

ns7 (172.25.100.7) -> vultr.y2lab.org

Packets Pings

Host Loss% Snt Last Avg Best Wrst StDev

1. gw254.vl100.home.yoko 0.0% 14 0.2 0.3 0.2 1.9 0.4

2. (waiting for reply)

3. fpabcdefg.ap.nuro.jp 0.0% 14 3.3 13.3 2.9 74.7 21.3

4. 92.203.132.106 0.0% 14 2.4 4.5 2.2 24.3 6.1

5. 110.66.181.185 23.1% 14 3.2 4.1 3.1 12.9 3.1

6. 202.213.193.58 69.2% 14 3.2 3.6 3.2 4.1 0.4

7. 20473.tyo.equinix.com 30.8% 14 135.2 29.9 3.8 135.2 48.1

8. 10.71.0.246 0.0% 14 5.6 5.2 3.8 13.1 2.4

9. 10.71.0.102 0.0% 14 3.6 3.6 3.5 4.3 0.2

10. 10.71.100.68 0.0% 13 3.4 3.4 3.3 3.7 0.1

11. vultr.y2lab.org 0.0% 13 3.6 3.5 3.3 3.6 0.1

[ Vultr VPS : IPv6 ]

ns7 (240d:aa:bbb:ea00:.....) -> vultr.y2lab.org

Packets Pings

Host Loss% Snt Last Avg Best Wrst StDev

1. 240d:aa:bbb:ea00:fe...:4c5a 0.0% 18 0.4 0.4 0.3 0.4 0.0

2. 240d:10:ffff:11c3::1 0.0% 18 53.4 7.4 2.8 53.4 12.1

3. 240d:10:2:14dd::1 0.0% 18 2.5 2.4 1.4 3.8 0.5

4. 2001:3b8:101:e7:110:66:181:185 0.0% 17 2.9 4.8 2.9 24.9 5.2

5. 2001:3b8:101:20:202:213:193:58 0.0% 17 3.2 4.7 2.4 14.3 2.9

6. 20473.tyo.equinix.com 41.2% 17 3.9 11.3 3.9 68.5 20.2

7. ethernetae4-sr1.tyo2.constant.com 0.0% 17 17.1 5.0 3.0 17.1 3.3

8. ..ds2-u3-r204-b.tyo2.constant.com 0.0% 17 3.6 3.5 2.7 3.9 0.3

9. 2401:c080:1000:49d::33 0.0% 17 3.4 3.4 2.7 3.9 0.3

10. 2001:19f0:...:fef0:a297 0.0% 17 3.4 3.5 2.7 5.0 0.4

ConoHaのVPSまでの経路ではIPv4とIPv6の場合とで大きな違いがある.IPv4の経路では、ホストNo. 10 〜12 が幾つものIPアドレスが表示されており、不思議なトレース結果となっている.このIPアドレスの所有者を調べてみると、Cloudflareであった.

ConoHa VPSにIPv4で接続すると、間に必ずCloudFlareのCDNサービス?が介在していることが伺える.何故CloudFlareを間に挟んでいるのかは謎だが、ConoHa VPSでホスティングしているWEBコンテンツは全て自動的にCloudFlareのCDNサービスを通じて全世界に配信されているのだろうか?

世の中のトラフィックの多くはIPv6に移行しているというのに何でIPv6は対象外なのだろう?

CloudFlareの存在は一先ず置いておいて、ConoHa VPSのネットワーク遅延のボトルネック部分が、ConoHa VPS側のネットワーク設備で大きく遅延していることが読み取れる.他のVPS事業者ではこのような現象が見られないので、やはりConoHa VPS側のネットワーク設計に問題が有るのだろう.

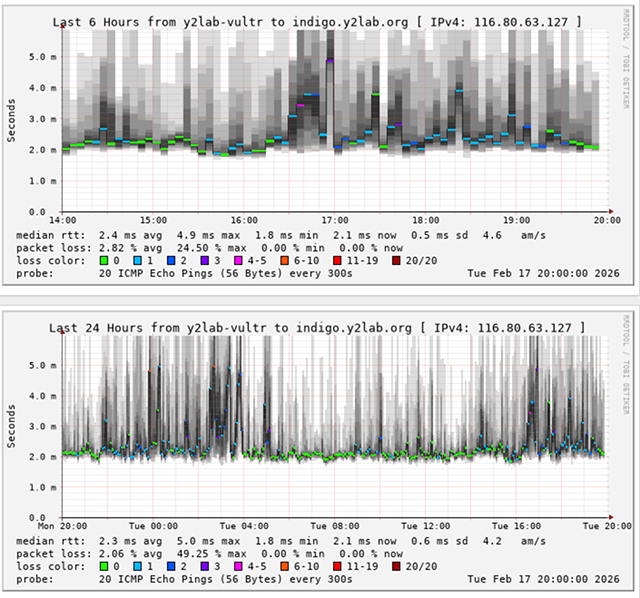

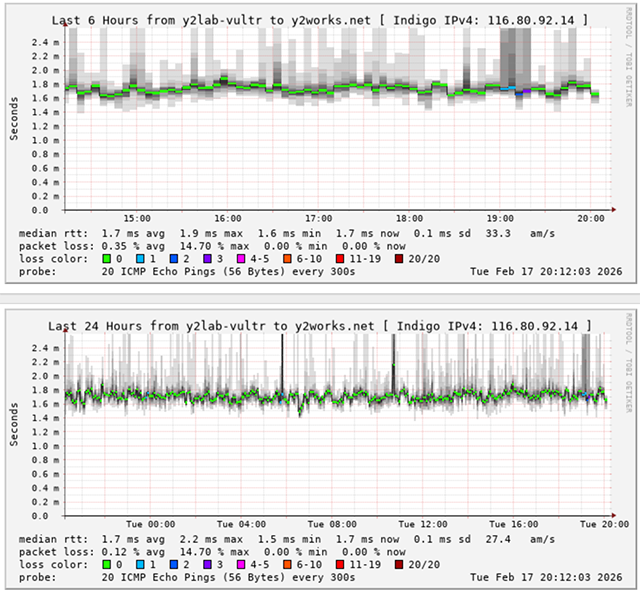

Indigoの2vCPU・2GBMemインスタンスは直ぐに性能低下を起こしてしまった

Indigo VPSサービスでは安定した品質でサーバを運用することは難しいようだ.2vCPU・2GBMemタイプのような安価なタイプのインスタンスはかなりオーバコミットしているようで、特にネットワークの遅延やパケットロスが激しい傾向が見られる.このサイトは 現在4vCPU・4GBMemタイプのインスタンスを用いているが、こちらの方はネットワークの遅延やパケットロスはたまに発生する程度だった

Indigoの性能は同じ仮想基盤を共有するユーザの影響をかなりシビアに受けてしまうようなので、かなり上位のVPSインスタンスを契約しない限り使い物にならないだろう.

Indigoの2VCPU・2GBMemインスタンスはお値段相当のネットワーク性能だった

4VCPU・4GBMemインスタンスではネットワークのレスポンスはそれ程悪化してはいないようだ

4VCPU・4GBMemインスタンスではネットワークのレスポンスはそれ程悪化してはいないようだ