12

16

2007

LeopardサーバのRADIUS #8 : WindowsXPサプリカントの設定

Windows XP サプリカントの設定

前回の記事で、Windows XP に標準で備わっているサプリカントを使えるようにするために、サーバ側とクライアント側の証明書に拡張オプションを付け加える方法を紹介しましたが、今回は実際にWindows XP のネットワーク設定を行って802.1X認証による接続を検証してみます.

Windows XPの標準で備わっているサプリカントは、EAP-TLSとEAP-PEAP にしか対応しておらず、またWPA2 にも対応していません.このままでは機能が貧弱ですので、WPA2とEAP-TTLS に対応させる方法についても紹介します.

WPA2 への対応

Windows XP では最新版のサービスパック(SP2) とWindows Updateで全てのパッチを当てた状態でも、WPA2 には対応していないようです.WPA2に対応させるには、自分でMicrosoft のダウンロードサイトからWPA2対応パッチ[Update for Windows XP (KB893357) ]をダウンロードしインストール必要があるようです.このパッチを当てることによってWPA2に対応できるようになります.

【Windows XP SP3 では標準で WPA2 に対応しているようです】

EAP-TTLS に対応させる

Windows XP のサプリカントは、標準ではEAP-TTLS には対応していませんが、サードパーティー製のモジュールをWindows XP にインストールする事で、Windows XP のサプリカントを EAP-TTLS 対応させることが可能です.このEAP-TTLS プラグインモジュールは “SecureW2 TTLS for Windows” という名前で、フリーソフトウェアとして配布されています.

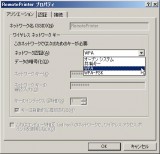

EAP-TLS による接続

ネットワーク接続のプロパティを開き、認証タブを選択します.”EAPの種類(T)” 欄を ”スマートカードまたはその他の証明書” を選び、”プロパティ” ボタンを押します.証明書に関する設定ダイアログが現れますので、”サーバの証明書を有効化する(V)” にチェックを入れ、”信頼されたルート証明機関(R)” 欄にある自分で作成した認証局をチェックして下さい.

接続の際にどの証明書を使って接続するのか尋ねるダイアログが現れますので、適切な証明書を選び(複数存在する場合)”OK” ボタンを押して下さい.

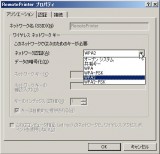

EAP-PEAP による接続

TLSの場合と同様に、”EAPの種類(T)” 欄を ”保護されたEAP(PEAP)” を選び、”プロパティ” ボタンを押します.”サーバの証明書の有効化する(V)” にチェックを入れ、”信頼されたルート証明機関(R)” 欄にある自分で作成した認証局をチェックして下さい.認証方法として ”セキュリティーで保護されたパスワード (EAP-MSCHAP v2) ” を選んで下さい.その隣にある ”構成(C)…”ボタンを押すと、Windowsのログオン名とパスワードの組み合わせをそのまま使ってログインするかどうか選択するダイアログが現れますので、状況に応じて選択して下さい.

EAP-TTLS (SecureW2)による接続

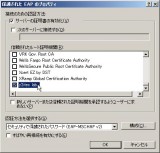

SecureW2 for Windows をインストールすると、”EAPの種類(T)” 欄に ”SecureW2 TTLS” が加わりますので、これを選び ”プロパティ” ボタンを押して設定ダイアログを呼び出して下さい.最初に接続用のプロファイルを作成して下さい.プロファイルを作成すると”Connection”, “Certificates”, “Authentication”, “User Account” の4つのタブがありますので、それらを適切に設定して下さい.

“Certificates” ペーンでは、”Verify server certificates” をチェックすると、ローカルコンピュータのルートCA(信頼されたルート証明機関)に登録されていないCA による証明書は拒否されてしまいますので、ローカルコンピュータのルートCAにサーバの証明書に署名した認証局が見あたらない場合は、このチェックを外しておいてください.そうしないとサーバの証明書が拒否されてしまい、認証が上手くできません.ローカルコンピュータのROOT CA に任意のCA証明書を登録するには、MMCコンソールを用いて登録して下さい.SecureW2 のルートCAのリストには、ローカルコンピュータのROOT CAしか表示されません.ユーザが普通にCA証明書を登録すると、ユーザのルートCAに登録されますので、SecureW2 のルートCAのリストには表示されません.

“Authentication” ペーンでは、Authentication Method として “EAP” を選び、”EAP Type” の設定を 上から3つ目の ”セキュリティーで保護されたパスワード” を選んで下さい .

MMCによるルートCAの登録方法

参考までに、MMC(Microsoft Management Console)を用いて自己認証局をコンピュータのルートCAとして登録する手順を示します.

1. スタートメニューから”ファイル名を指定して実行(R)…”を選び、プログラム名に MMC.exe と入力して “OK”ボタンを押し MMC を起動します. 2. ファイルメニューから”スナップインの追加と削除(M)…”を選び、現れたダイアログの左下にある”追加(D)…”ボタンを押します.この時スナップインの追加先は”コンソールルート”となっている筈です. 3. ”スタンドアロン スナップインの追加”ダイアログが現れますので、リストの中から”証明書”を選び、”追加(D)…”ボタンを押します. 4. “証明書スナップイン”ダイアログで、どのアカウントの証明書に追加するのか選択するラジオボタンが3種類有りますので、”コンピュータアカウント(C)”を選んで下さい. 5. ”コンピュータの選択”ダイアログが現れますので、”ローカルコンピュータ(L)” を選択し、”完了”ボタンを押して下さい.”スタンドアロン スナップインの追加”ダイアログを閉じて下さい. 6. ”スナップインの追加と削除”ダイアログ中に ”証明書(ローカルコンピュータ)” という項目が追加されている筈です.この項目を選択し、”OK”ボタンを押して下さい. 7. コンソールルートの左側のペーンから”証明書”を展開し、”信頼されたルート証明機関”の”証明書”を選択します.この証明書の項目を右クリックし、”全てのタスク(K)”から”インポート(I)…”を選択し、証明書のインポートウィザードを呼び出します. 8. 証明書のインポートウィザードに従って、自分で作成した CA 証明書を ローカルコンピュータの信頼されたルート証明機関として登録して下さい.